|

|---|

| 資料來源:維基百科 |

| 名偵探柯南:零的執行人 |

號稱日本最強的小學生,名偵探柯南,除了會開飛機、拆炸彈及撩小蘭姊姊外,近年也開始涉足大家愈來愈重視的資安議題。已於2018年上映的第22部劇場版「名偵探柯南:零的執行人」,劇中犯人使用Nor網路入侵各種IoT裝置,其實影射的就是實際上存在的Tor網路。Tor[1]其全名為The Onion Routing(洋蔥路由),為一種多重加密的網路傳輸技術,可讓使用者匿名溝通與進行資料傳輸。在前篇文章中我們探討了物聯網 (Internet of Things, IoT)的資安議題,本篇Part II我們將介紹與討論駭客使用的洋蔥路由。

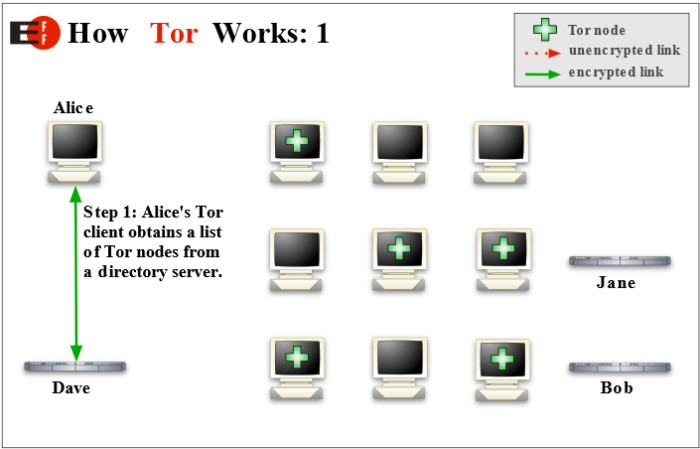

Tor網路是怎麼運作的呢?首先當使用者(假定名為Alice)要上網時,會透過特殊的瀏覽器或是網路繞送設定,先取得Tor網路中的節點列表,如圖一。

|

|---|

| 資料來源:csoonline.com |

| 圖一 Tor網路傳輸基本概念(1) |

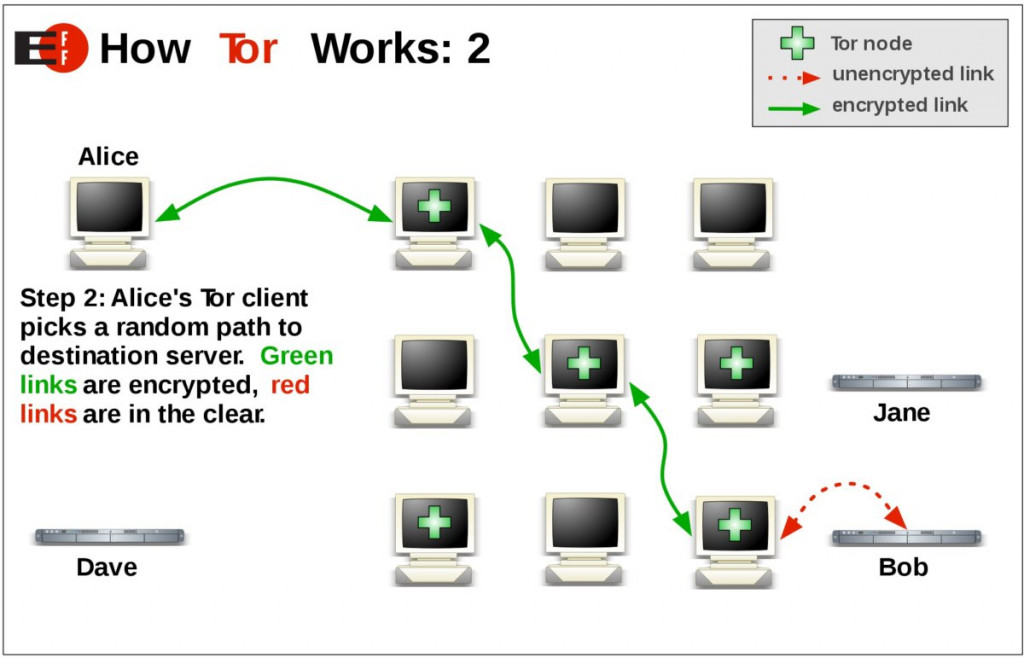

接著使用者會亂數任選一個路徑進行資料傳輸,如圖二,進入點通常我們稱之為Entry Node,出口點則為Exit Node。此外,在Tor網路內的流量都經過加密,但出口點之後的流量則沒有經過Tor網路加密,若想知道全世界有多少變動的出口點則可透過 https://torstatus.blutmagie.de/ 查詢。

|

|---|

| 資料來源:csoonline.com |

| 圖二 Tor網路傳輸基本概念(2) |

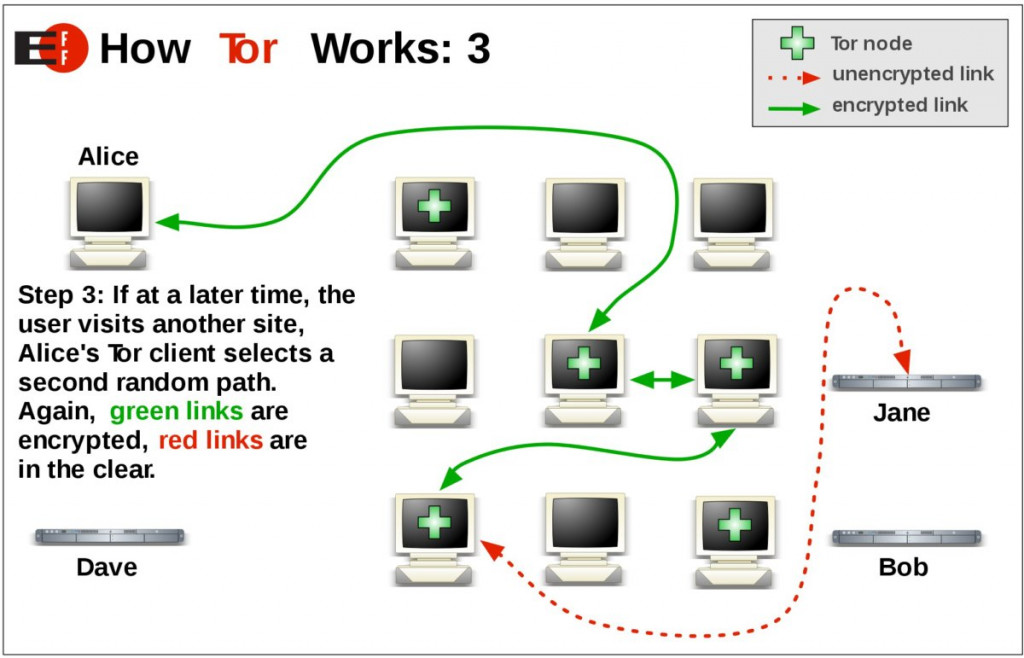

除了網路加密外,當使用者使用一段時間後再拜訪其他網站時,其傳輸路徑都會再經過亂數重新選擇一次,如圖三,也因此不好透過網路流量追蹤與分析使用者的行為。

|

|---|

| 資料來源:csoonline.com |

| 圖三 Tor網路傳輸基本概念(3) |

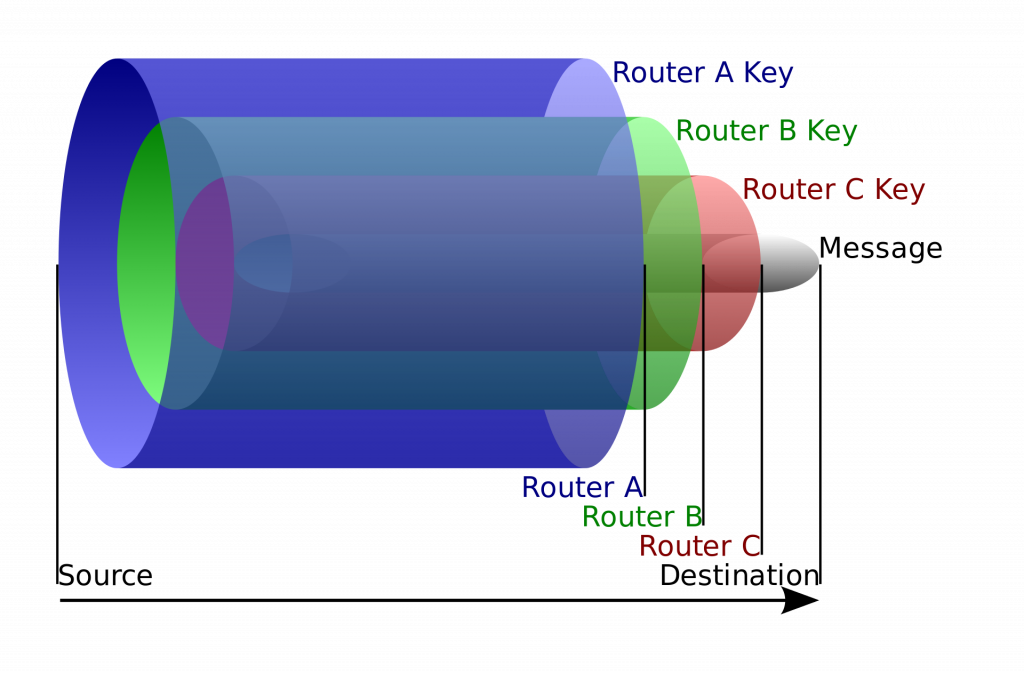

Tor網路之所以稱之為洋蔥路由與它的加密機制有關,如圖四所示,Tor網路實際上達成了端點對端點(End-to-End)的加密傳輸,每個路由間都會進行一次加密,每個轉送節點只知道它要轉送資訊的下一個節點在哪,進而無法追蹤多個節點直到使用者端,藉此達到確保使用者的網路傳輸匿名性。

|

|---|

| 資料來源:維基百科 |

| 圖四 Tor網路加密階層範例 |

提到Tor,就不得不提到洋蔥瀏覽器(Tor Browser),它是一款免費開源的瀏覽器,並以Firefox ESR版本作為基礎,增加了多項的安全性與隱私保護功能,並藉由Tor技術讓使用者可以達到匿名上網的目的,使用者在透過Tor Browser上網時就不會被特殊的控制碼取得真實IP或是個人電腦的相關資訊。道高一尺、魔高一丈,駭客攻擊與網路防禦技術現實中一直在相互領先,而且凡是人工設計開發的軟體或技術,就不會是絕對完美無缺的,2017年Tor Browser就曾被曝出重大漏洞[5],而該漏洞可能會導致使用者的IP位置外洩,進而曝露使用者資訊。

|

|---|

| 資料來源:科技報橘(TechOrange) |

| 圖五 洋蔥瀏覽器漏洞新聞 |

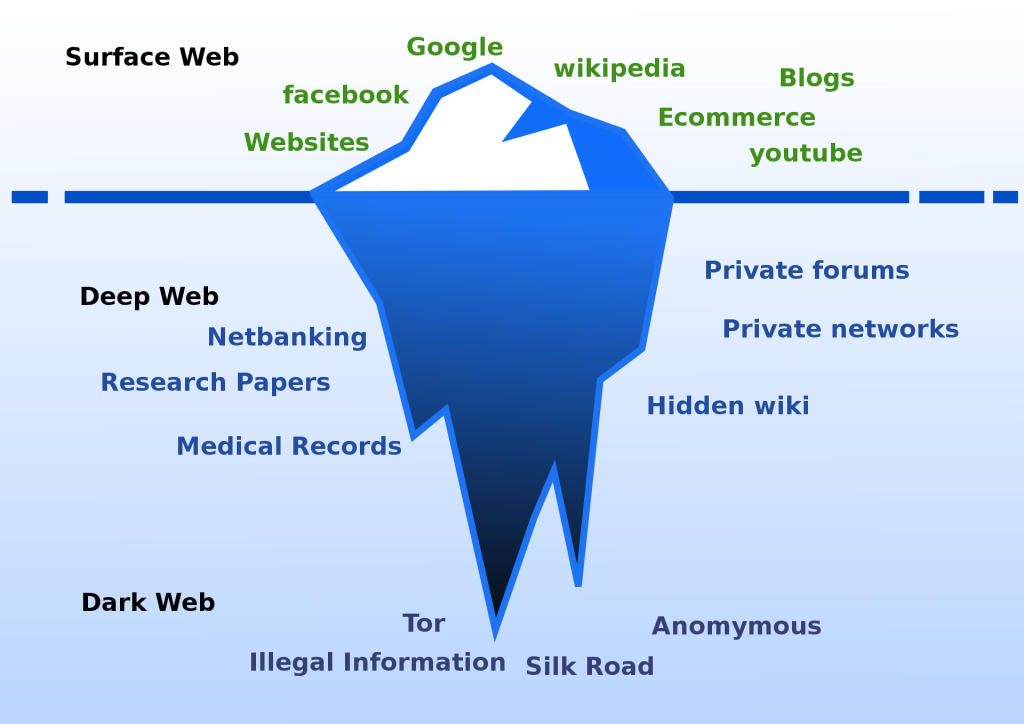

Tor網路除了可以讓使用者匿名上網外,另一個用途就是可以被用來瀏覽所謂的暗網(Dark web)。暗網這名字聽起來非常神祕,因為必須使用特殊的軟體、授權或取得相關連結才可存取,而且只能透過Tor或I2P(Invisible Internet Project)[2]等網路存取。大部分Tor網站其Top Level的域名(Domain Name)為「.onion」結尾,而且由於暗網使用者可保持匿名的特性,所以也成為非法活動的掩蔽,如毒品交易、非法論壇、兒童色情及恐怖分子媒介等,其中交易時大多使用虛擬貨幣(Cryptocurrency),如常見的比特幣(Bitcoin)[3]。實際上暗網即是深網更往下的一部分網路,所謂深網即深層網路(Deep web)[4],如圖六,也就是只要不被搜尋引擎搜尋到的相關網路連結與封閉網路就屬於深網的範圍。

|

|---|

| 資料來源:維基百科 |

| 圖六 深網 |

使用者在透過Tor進行匿名活動時,需要注意以下等事項,以避免洩漏個人資訊︰

[1] 洋蔥路由(Tor), https://zh.wikipedia.org/wiki/Tor

[2] 隱形網計劃(I2P), https://zh.wikipedia.org/wiki/I2P

[3] 比特幣(Bitcoin), https://zh.wikipedia.org/wiki/比特币

[4] 深網(Deep web), https://en.wikipedia.org/wiki/Deep_web

[5] 2017年Tor瀏覽器漏洞新聞,科技報橘, https://buzzorange.com/techorange/2017/11/08/tor-browser-security-breach/

[6] What is the Tor Browser? How it works and how it can help you protect your identity online, https://www.csoonline.com/article/3287653/what-is-the-tor-browser-how-it-works-and-how-it-can-help-you-protect-your-identity-online.html